Author: IlSoftware.it

Apple risolve una vulnerabilità presente nelle varie versioni di macOS (oltre che in altri sistemi operativi): tutti i dettagli.

Lo scorso 31 ottobre Apple ha rilasciato una serie di aggiornamenti per le varie versioni del sistema operativo macOS: High Sierra 10.13.1, Sierra 10.12.6 ed El Capitan 10.11.6.

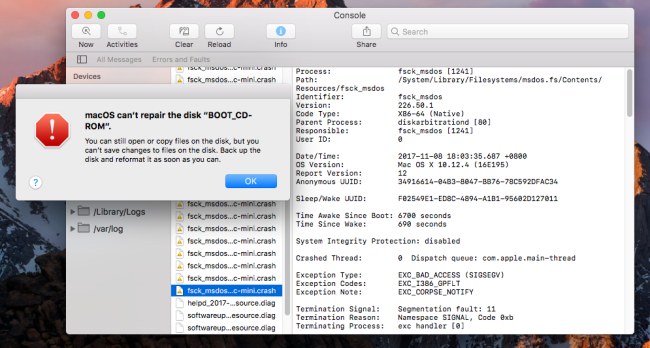

Analizzando le novità introdotte, si è capito che Apple si è affrettata per risolvere un grave problema di sicurezza che affliggeva il componente di sistema fsck_msdos.

Tale strumento viene eseguito ogniqualvolta l’utente collega al sistema macOS un dispositivo per la memorizzazione dei dati formattato con il file system FAT.

Il problema di fondo, però, è che la falla di sicurezza di cui soffriva fsck_msdos può essere sfruttata da parte di utenti malintenzionati per eseguire codice arbitrario, quindi potenzialmente nocivo, sul sistema altrui.

Di fatto, un utente che abbia la disponibilità fisica del sistema macOS della vittima, può prenderne pieno possesso semplicemente collegando – per esempio – una chiavetta USB opportunamente configurata per provocare l’esecuzione di codice malevolo.

L’autore della scoperta è Veo Zhang, uno dei ricercatori in forze presso il team di Trend Micro: egli ha spiegato che la radice del problema insiste sul mancato corretto incremento di una variabile che, a sua volta, ha come conseguenza la corruzione del contenuto della memoria.Dal momento che fsck_msdos legge automaticamente il contenuto delle unità USB collegate, il codice malevolo viene eseguito senza alcun intervento dell’utente e, per giunta, con i privilegi SYSTEM (quelli più ampi in assoluto).

Il pericoloso bug, fortunatamente risolvibile applicando gli ultimi aggiornamenti, non interessa solo macOS ma anche Linux, Android e i sistemi basati su BSD.

Veo ha spiegato che solamente il team di sviluppo di Android ha per il momento fornito un riscontro dopo le sue segnalazioni spiegando che nel caso del robottino verde fsck_msdos viene eseguita in un dominio SELinux estremamente limitato: un utente malintenzionato non potrebbe quindi provocare alcun danno.